当前位置:

X-MOL 学术

›

Int. J. Netw. Manag.

›

论文详情

Our official English website, www.x-mol.net, welcomes your feedback! (Note: you will need to create a separate account there.)

Detecting and analyzing border gateway protocol blackholing activity

International Journal of Network Management ( IF 1.5 ) Pub Date : 2020-11-10 , DOI: 10.1002/nem.2143 Talaya Farasat 1 , Akmal Khan 2

International Journal of Network Management ( IF 1.5 ) Pub Date : 2020-11-10 , DOI: 10.1002/nem.2143 Talaya Farasat 1 , Akmal Khan 2

Affiliation

|

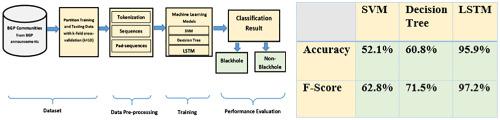

DDoS attack is a traditional malicious attempt to make an authorized system or service inaccessible. Currently, BGP blackholing is an operational countermeasure that builds upon the capabilities of BGP to protect from DDoS attacks. BGP enables blackholing by leveraging the BGP community attribute. This paper presents the analysis of BGP blackholing activity and propose a machine learning-based mechanism to detect BGP blackholing activity. In BGP blackholing analysis, we find that many networks, including Internet service providers (ISPs) and Internet exchange points (IXPs), offer BGP blackholing service to their customers. We collect networks' blackhole communities and make BGP blackhole communities dictionary. Within 3-month period (from August to October, 2018), we find a significant number of BGP blackhole announcements (97,532) and distinct blackhole prefixes (8,120). Most of the blackhole prefixes are IPv4 (99.1%). Among IPv4 blackhole prefixes, mostly are /32 (79.9%). The daily patterns of BGP blackholing highlight that there is a variable number of blackhole announcements and distinct blackhole prefixes every day. Furthermore, we apply machine learning techniques to design a BGP blackholing detection mechanism based on support vector machine (SVM), decision tree, and long short-term memory (LSTM) classifiers. The results are compared based on accuracy and F-score. Experimental results show that LSTM achieves the best classification accuracy of 95.9% and F-score of 97.2%. This work provides insights for network operators and researchers interested in BGP blackholing service and DDoS mitigation in the Internet.

中文翻译:

检测和分析边界网关协议黑洞活动

DDoS 攻击是一种传统的恶意尝试,使授权系统或服务无法访问。目前,BGP 黑洞是一种操作对策,它建立在 BGP 的能力之上,以防止 DDoS 攻击。BGP 通过利用 BGP 社区属性启用黑洞。本文介绍了 BGP 黑洞活动的分析,并提出了一种基于机器学习的机制来检测 BGP 黑洞活动。在 BGP 黑洞分析中,我们发现许多网络,包括互联网服务提供商 (ISP) 和互联网交换点 (IXP),为其客户提供 BGP 黑洞服务。我们收集网络的黑洞社区并制作BGP黑洞社区字典。在 3 个月内(2018 年 8 月至 10 月),我们发现了大量 BGP 黑洞公告(97,532)和不同的黑洞前缀(8,120)。大多数黑洞前缀是 IPv4 (99.1%)。IPv4黑洞前缀中,主要是/32(79.9%)。BGP 黑洞的日常模式突出显示,每天都有不同数量的黑洞公告和不同的黑洞前缀。此外,我们应用机器学习技术来设计基于支持向量机 (SVM)、决策树和长短期记忆 (LSTM) 分类器的 BGP 黑洞检测机制。结果根据准确率和 F 分数进行比较。实验结果表明,LSTM 达到了 95.9% 的最佳分类准确率和 97.2% 的 F-score。这项工作为对互联网中的 BGP 黑洞服务和 DDoS 缓解感兴趣的网络运营商和研究人员提供了见解。大多数黑洞前缀是 IPv4 (99.1%)。IPv4黑洞前缀中,主要是/32(79.9%)。BGP 黑洞的日常模式突出显示,每天都有不同数量的黑洞公告和不同的黑洞前缀。此外,我们应用机器学习技术来设计基于支持向量机 (SVM)、决策树和长短期记忆 (LSTM) 分类器的 BGP 黑洞检测机制。结果根据准确率和 F 分数进行比较。实验结果表明,LSTM 达到了 95.9% 的最佳分类准确率和 97.2% 的 F-score。这项工作为对互联网中的 BGP 黑洞服务和 DDoS 缓解感兴趣的网络运营商和研究人员提供了见解。大多数黑洞前缀是 IPv4 (99.1%)。IPv4黑洞前缀中,主要是/32(79.9%)。BGP 黑洞的日常模式突出显示,每天都有不同数量的黑洞公告和不同的黑洞前缀。此外,我们应用机器学习技术来设计基于支持向量机 (SVM)、决策树和长短期记忆 (LSTM) 分类器的 BGP 黑洞检测机制。结果根据准确率和 F 分数进行比较。实验结果表明,LSTM 达到了 95.9% 的最佳分类准确率和 97.2% 的 F-score。这项工作为对互联网中的 BGP 黑洞服务和 DDoS 缓解感兴趣的网络运营商和研究人员提供了见解。BGP 黑洞的日常模式突出显示,每天都有不同数量的黑洞公告和不同的黑洞前缀。此外,我们应用机器学习技术来设计基于支持向量机 (SVM)、决策树和长短期记忆 (LSTM) 分类器的 BGP 黑洞检测机制。结果根据准确率和 F 分数进行比较。实验结果表明,LSTM 达到了 95.9% 的最佳分类准确率和 97.2% 的 F-score。这项工作为对互联网中的 BGP 黑洞服务和 DDoS 缓解感兴趣的网络运营商和研究人员提供了见解。BGP 黑洞的日常模式突出显示,每天都有不同数量的黑洞公告和不同的黑洞前缀。此外,我们应用机器学习技术来设计基于支持向量机 (SVM)、决策树和长短期记忆 (LSTM) 分类器的 BGP 黑洞检测机制。结果根据准确率和 F 分数进行比较。实验结果表明,LSTM 达到了 95.9% 的最佳分类准确率和 97.2% 的 F-score。这项工作为对互联网中的 BGP 黑洞服务和 DDoS 缓解感兴趣的网络运营商和研究人员提供了见解。我们应用机器学习技术来设计基于支持向量机 (SVM)、决策树和长短期记忆 (LSTM) 分类器的 BGP 黑洞检测机制。结果根据准确率和 F 分数进行比较。实验结果表明,LSTM 达到了 95.9% 的最佳分类准确率和 97.2% 的 F-score。这项工作为对互联网中的 BGP 黑洞服务和 DDoS 缓解感兴趣的网络运营商和研究人员提供了见解。我们应用机器学习技术来设计基于支持向量机 (SVM)、决策树和长短期记忆 (LSTM) 分类器的 BGP 黑洞检测机制。结果根据准确率和 F 分数进行比较。实验结果表明,LSTM 达到了 95.9% 的最佳分类准确率和 97.2% 的 F-score。这项工作为对互联网中的 BGP 黑洞服务和 DDoS 缓解感兴趣的网络运营商和研究人员提供了见解。

更新日期:2020-11-10

中文翻译:

检测和分析边界网关协议黑洞活动

DDoS 攻击是一种传统的恶意尝试,使授权系统或服务无法访问。目前,BGP 黑洞是一种操作对策,它建立在 BGP 的能力之上,以防止 DDoS 攻击。BGP 通过利用 BGP 社区属性启用黑洞。本文介绍了 BGP 黑洞活动的分析,并提出了一种基于机器学习的机制来检测 BGP 黑洞活动。在 BGP 黑洞分析中,我们发现许多网络,包括互联网服务提供商 (ISP) 和互联网交换点 (IXP),为其客户提供 BGP 黑洞服务。我们收集网络的黑洞社区并制作BGP黑洞社区字典。在 3 个月内(2018 年 8 月至 10 月),我们发现了大量 BGP 黑洞公告(97,532)和不同的黑洞前缀(8,120)。大多数黑洞前缀是 IPv4 (99.1%)。IPv4黑洞前缀中,主要是/32(79.9%)。BGP 黑洞的日常模式突出显示,每天都有不同数量的黑洞公告和不同的黑洞前缀。此外,我们应用机器学习技术来设计基于支持向量机 (SVM)、决策树和长短期记忆 (LSTM) 分类器的 BGP 黑洞检测机制。结果根据准确率和 F 分数进行比较。实验结果表明,LSTM 达到了 95.9% 的最佳分类准确率和 97.2% 的 F-score。这项工作为对互联网中的 BGP 黑洞服务和 DDoS 缓解感兴趣的网络运营商和研究人员提供了见解。大多数黑洞前缀是 IPv4 (99.1%)。IPv4黑洞前缀中,主要是/32(79.9%)。BGP 黑洞的日常模式突出显示,每天都有不同数量的黑洞公告和不同的黑洞前缀。此外,我们应用机器学习技术来设计基于支持向量机 (SVM)、决策树和长短期记忆 (LSTM) 分类器的 BGP 黑洞检测机制。结果根据准确率和 F 分数进行比较。实验结果表明,LSTM 达到了 95.9% 的最佳分类准确率和 97.2% 的 F-score。这项工作为对互联网中的 BGP 黑洞服务和 DDoS 缓解感兴趣的网络运营商和研究人员提供了见解。大多数黑洞前缀是 IPv4 (99.1%)。IPv4黑洞前缀中,主要是/32(79.9%)。BGP 黑洞的日常模式突出显示,每天都有不同数量的黑洞公告和不同的黑洞前缀。此外,我们应用机器学习技术来设计基于支持向量机 (SVM)、决策树和长短期记忆 (LSTM) 分类器的 BGP 黑洞检测机制。结果根据准确率和 F 分数进行比较。实验结果表明,LSTM 达到了 95.9% 的最佳分类准确率和 97.2% 的 F-score。这项工作为对互联网中的 BGP 黑洞服务和 DDoS 缓解感兴趣的网络运营商和研究人员提供了见解。BGP 黑洞的日常模式突出显示,每天都有不同数量的黑洞公告和不同的黑洞前缀。此外,我们应用机器学习技术来设计基于支持向量机 (SVM)、决策树和长短期记忆 (LSTM) 分类器的 BGP 黑洞检测机制。结果根据准确率和 F 分数进行比较。实验结果表明,LSTM 达到了 95.9% 的最佳分类准确率和 97.2% 的 F-score。这项工作为对互联网中的 BGP 黑洞服务和 DDoS 缓解感兴趣的网络运营商和研究人员提供了见解。BGP 黑洞的日常模式突出显示,每天都有不同数量的黑洞公告和不同的黑洞前缀。此外,我们应用机器学习技术来设计基于支持向量机 (SVM)、决策树和长短期记忆 (LSTM) 分类器的 BGP 黑洞检测机制。结果根据准确率和 F 分数进行比较。实验结果表明,LSTM 达到了 95.9% 的最佳分类准确率和 97.2% 的 F-score。这项工作为对互联网中的 BGP 黑洞服务和 DDoS 缓解感兴趣的网络运营商和研究人员提供了见解。我们应用机器学习技术来设计基于支持向量机 (SVM)、决策树和长短期记忆 (LSTM) 分类器的 BGP 黑洞检测机制。结果根据准确率和 F 分数进行比较。实验结果表明,LSTM 达到了 95.9% 的最佳分类准确率和 97.2% 的 F-score。这项工作为对互联网中的 BGP 黑洞服务和 DDoS 缓解感兴趣的网络运营商和研究人员提供了见解。我们应用机器学习技术来设计基于支持向量机 (SVM)、决策树和长短期记忆 (LSTM) 分类器的 BGP 黑洞检测机制。结果根据准确率和 F 分数进行比较。实验结果表明,LSTM 达到了 95.9% 的最佳分类准确率和 97.2% 的 F-score。这项工作为对互联网中的 BGP 黑洞服务和 DDoS 缓解感兴趣的网络运营商和研究人员提供了见解。

京公网安备 11010802027423号

京公网安备 11010802027423号